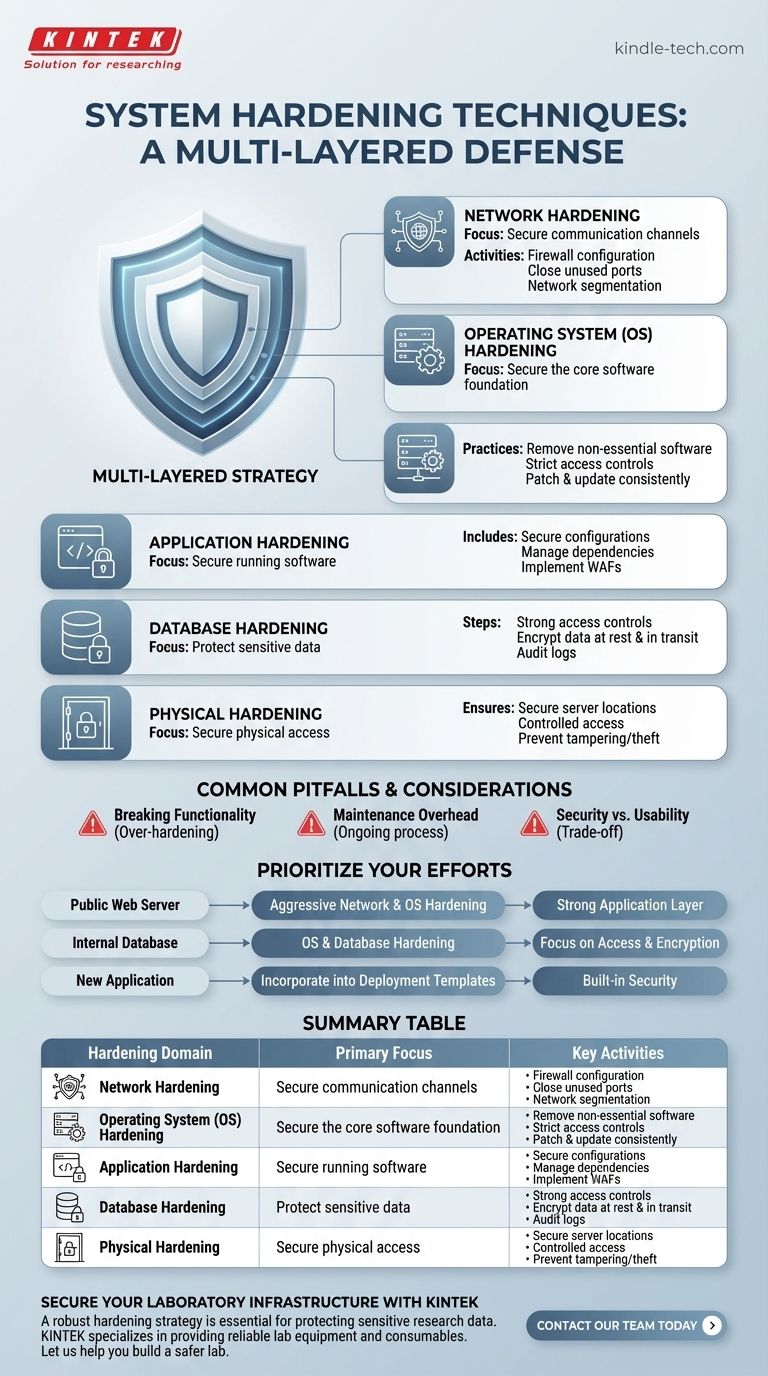

Sebbene non esista un numero unico universalmente concordato, è più efficace considerare l'hardening non come un elenco di tecniche, ma come una disciplina organizzata in diversi domini fondamentali. Questi domini comprendono la messa in sicurezza di tutto, dalla connessione di rete e il sistema operativo alle applicazioni e ai database specifici in esecuzione sul sistema.

L'intuizione più critica è che l'hardening del sistema è una strategia a più livelli, non una singola azione. La vera sicurezza deriva dall'applicazione di un insieme coerente di principi attraverso ogni livello dello stack tecnologico, dalla rete all'applicazione stessa.

I Pilastri Fondamentali dell'Hardening del Sistema

L'hardening del sistema è il processo di riduzione della "superficie di attacco" di un sistema eliminando le potenziali vulnerabilità di sicurezza. Ciò si ottiene applicando un approccio di difesa in profondità attraverso diverse aree distinte ma interconnesse.

1. Hardening della Rete

Questo dominio si concentra sulla messa in sicurezza dei canali di comunicazione da e verso i server. È spesso la prima linea di difesa contro le minacce esterne.

Le attività chiave includono l'implementazione e la configurazione di firewall per controllare il traffico, la chiusura di tutte le porte di rete non necessarie e l'utilizzo della segmentazione di rete per isolare i sistemi critici da quelli meno sicuri.

2. Hardening del Sistema Operativo (OS)

Questa è la base della sicurezza del server, incentrata sul software di base che gestisce l'hardware e le risorse. Un sistema operativo compromesso fornisce a un aggressore un ampio controllo.

Le pratiche comuni prevedono la rimozione di tutto il software e i servizi non essenziali, l'implementazione di rigorosi controlli di accesso degli utenti (Principio del Minimo Privilegio) e la garanzia che il sistema operativo sia costantemente aggiornato e sottoposto a patch.

3. Hardening delle Applicazioni

Le applicazioni sono spesso il punto di interazione più diretto per gli utenti e, pertanto, un obiettivo primario per gli aggressori. Questo livello prevede la messa in sicurezza del software in esecuzione sopra il sistema operativo.

Ciò include la messa in sicurezza delle configurazioni delle applicazioni, la gestione delle dipendenze di terze parti per le vulnerabilità note e l'implementazione di firewall per applicazioni web (WAF) per i servizi basati sul web.

4. Hardening dei Database

I database contengono frequentemente le informazioni più sensibili di un'organizzazione, dai dati dei clienti ai registri finanziari. La loro messa in sicurezza è fondamentale.

I passaggi essenziali includono l'applicazione di rigorosi controlli di accesso agli utenti del database, la crittografia dei dati sensibili sia a riposo che in transito e la revisione regolare dei log del database per attività sospette.

5. Hardening Fisico

Sebbene spesso trascurata nell'era del cloud computing, la sicurezza fisica rimane una componente critica di una strategia di hardening completa.

Ciò garantisce che i server e le apparecchiature di rete si trovino in aree fisicamente sicure, come sale server chiuse a chiave con accesso controllato, per prevenire manomissioni fisiche o furti non autorizzati.

Errori Comuni e Considerazioni

L'implementazione di tecniche di hardening non è priva di sfide. Una strategia eseguita male può creare più problemi di quanti ne risolva, evidenziando la necessità di un approccio equilibrato.

Il Rischio di Compromissione della Funzionalità

L'errore più comune è l'eccessivo hardening di un sistema. La disattivazione aggressiva di servizi, la chiusura di porte o la modifica delle autorizzazioni senza test adeguati possono facilmente interrompere le dipendenze delle applicazioni e disturbare le operazioni aziendali.

Il Carico di Manutenzione

L'hardening non è un evento unico. Crea un onere di manutenzione continuo per gestire le patch, rivedere le configurazioni e controllare gli accessi, il che richiede tempo e risorse dedicate.

Sicurezza vs. Usabilità

Esiste spesso un compromesso diretto tra sicurezza e usabilità. I sistemi altamente sicuri possono richiedere procedure di accesso complesse o accesso limitato che possono frustrare gli utenti e ostacolare la produttività se non implementati con attenzione.

Come Dare Priorità ai Tuoi Sforzi di Hardening

La tua strategia di hardening dovrebbe essere guidata dal ruolo specifico del sistema e dalla sensibilità dei dati che gestisce.

- Se la tua attenzione principale è un server web esposto pubblicamente: Inizia con un hardening aggressivo della rete e del sistema operativo per proteggerti dagli attacchi esterni automatizzati e aggiungi un forte livello di hardening delle applicazioni.

- Se la tua attenzione principale è un server di database interno: Dai priorità all'hardening del sistema operativo e del database, con un'attenzione estrema ai controlli di accesso degli utenti e alla crittografia dei dati.

- Se stai implementando una nuova applicazione da zero: Integra l'hardening nei tuoi modelli di distribuzione e nei processi automatizzati per garantire che la sicurezza sia integrata e coerente fin dal primo giorno.

In definitiva, l'hardening efficace è un processo continuo di riduzione del rischio, non una ricerca di un sistema inviolabile.

Tabella Riassuntiva:

| Dominio di Hardening | Focus Principale | Attività Chiave |

|---|---|---|

| Hardening della Rete | Messa in sicurezza dei canali di comunicazione | Configurazione del firewall, chiusura delle porte inutilizzate, segmentazione della rete |

| Hardening del Sistema Operativo | Messa in sicurezza del sistema operativo di base | Rimozione di servizi non essenziali, rigorosi controlli di accesso, patching |

| Hardening delle Applicazioni | Messa in sicurezza del software in esecuzione | Configurazioni sicure, gestione delle vulnerabilità, WAF |

| Hardening dei Database | Protezione dei dati sensibili | Rigorosi controlli di accesso, crittografia dei dati, audit delle attività |

| Hardening Fisico | Prevenzione delle manomissioni fisiche | Accesso sicuro alla sala server, ambienti controllati |

Metti in Sicurezza l'Infrastruttura del Tuo Laboratorio con KINTEK

Una strategia di hardening robusta è essenziale per proteggere i dati di ricerca sensibili e garantire l'integrità delle operazioni del tuo laboratorio. I principi di hardening di rete, sistema operativo, applicazioni e database si applicano direttamente alla messa in sicurezza delle apparecchiature e del software sofisticati che alimentano i laboratori moderni.

KINTEK è specializzata nella fornitura di attrezzature e materiali di consumo affidabili per laboratori e comprendiamo che la sicurezza è una componente fondamentale del vostro lavoro. Sia che stiate automatizzando processi o gestendo dati critici, un ambiente sicuro è irrinunciabile.

Lascia che ti aiutiamo a costruire un laboratorio più sicuro. La nostra esperienza può supportare i tuoi sforzi per mantenere un ambiente di ricerca protetto, conforme ed efficiente.

Contatta il nostro team oggi stesso per discutere le esigenze specifiche di sicurezza e attrezzature del tuo laboratorio.

Guida Visiva

Prodotti correlati

- Pressa Isostatica a Caldo per la Ricerca sulle Batterie allo Stato Solido

- Fornace Sottovuoto a Pressa Calda Macchina a Pressa Sottovuoto Fornace Tubolare

- Pressa da Laboratorio in Carburo per Applicazioni di Laboratorio

- Macchina per forni a pressa a caldo sottovuoto Pressa sottovuoto riscaldata

- Apparecchiatura per macchine HFCVD per rivestimento di nano-diamante per matrici di trafilatura

Domande frequenti

- Quanto è grande il mercato della pressatura isostatica a caldo? Fattori di crescita nell'aerospaziale, medico e stampa 3D

- Cos'è il trattamento HIP per i metalli? Eliminare i difetti interni per prestazioni superiori del pezzo

- Quali sono i vantaggi e i limiti della pressatura isostatica a caldo? Ottenere l'integrità ultima del materiale

- Qual è la temperatura di una pressa isostatica a caldo? Ottieni una densificazione ottimale per i tuoi materiali

- Quali sono alcune delle proprietà attraenti dei prodotti pressati isostaticamente a caldo? Ottieni una densità perfetta e prestazioni superiori